- Filter by

- Categories

- Tags

- Authors

- Show all

- All

- 2024年問題

- 5gaa

- A-SPICE

- aee2023

- AIセキュリティ

- Analyzer

- AUTOCRYPT

- AutoCrypt CSTP

- AutoCrypt IDS

- AutoCrypt IVS-TEE

- AutoCrypt SA

- AutoCrypt Security Analyzer

- AUTOCYRPT

- Automotive SPICE

- automotive world

- AUTOSAR

- Autosar Adaptive

- Autosar Classic

- Autoware

- AWF

- Butterfly Key Expansion

- C-ITS

- C-V2X

- CAN通信

- CASE

- CCS & ISO/IEC 15118 Testing Symposium

- CES2023

- CES2024

- CES2025

- CES2026

- CRA

- CRA製品分類

- CSMS

- CSTP

- DEF CON

- DSRC

- E/Eアーキテクチャ

- ECU

- ECUテスティング

- ECU制御

- ECU開発

- EV

- EVS 31

- EVセキュリティ

- EV充電

- forbes asia

- Forbes Asia 100 to Watch

- Fuzz testing

- Fuzzer

- GB

- GB/T

- Gridwiz

- Hardware security module

- Hareware in the loop simulation

- HILS

- HSM

- Hubject

- International Transport Forum

- ISO 15118

- ISO 17978

- ISO 21434

- ISO/IEC 15118

- ISO/SAE 21434

- ISO/TS 5083

- ISO15118

- ITF

- ITS

- ITS Connect

- ITSフォーラム

- japan mobility show

- JAPAN MOBILITY SHOW BIZWEEK 2024

- JMS

- Korea IT EXPO

- KOTRA

- MaaS

- MaaS実現

- MBD

- Mobility as a Service

- OmniAir Plugfest

- OSS

- OSSセキュリティ

- OSS分析

- OTA

- OTA(Over The Air)

- PKI

- PKI認証

- Plug and Charge

- Polarion

- popcornsar

- PQC

- PSIRT

- Root CA

- SAE J2945/7

- SBOM

- SCMS

- SDV

- SDV EXPO

- SDVセキュリティ

- SDV時代

- Security Analyzer

- Security Anayzer

- Security Credential Management System

- Security Days

- software update management system

- SOVD

- SUMS

- TARA

- TEE

- TELEDRIVING

- TU-Automotive

- TU-Automotive Awards

- UAM

- UDS

- UN-R155

- UN-R156

- UNR-155

- Urban Air Mobility

- V2G

- V2I

- V2N

- V2P

- V2V

- V2X

- V2Xセキュリティ

- V2Xセキュリティ認証システム

- V2X通信

- Vehicle to grid

- VinCSS

- vSOC

- VTA

- V字モデル

- WP29

- WP29ウェビナー

- アウトクリプト

- インド

- ウェビナー

- オートモーティブワールド

- オープンソースソフトウェア

- オンデマンドウェビナー

- カーボンニュートラル

- クラウドサービス

- コネクティッドカー

- コネクティッドカーセキュリティ

- コネクテッドカー

- コネクテッドカーセキュリティ

- サイバーセキュリティ

- サイバーレジリエンス法

- ジャパンモビリティショー

- スマートファジング

- セキュリティ

- セキュリティ検証

- セキュリティ証明書管理システム

- セキュリティ評価

- ソフトウェアセキュリティインフラ

- ソフトウェアリコール

- ソフトウェア定義型自動車

- ソフトウェア定義型自動車(SDV)

- ソフトウェア部品表

- テクニカルサービス

- デフコン

- トヨタ

- ハードウェアセキュリティモジュール

- パートナーシップ

- ファジング

- ファジングテスト

- ファズテスト

- フリートマネジメントシステム

- ペネトレーションテスト

- ポップコーンザー

- モビリティ

- モビリティサービス

- モビリティ技術

- ルート認証局

- ロボタクシー

- 上場

- 不正行動検知

- 中国サイバーセキュリティ規格

- 交通弱者

- 人とクルマのテクノロジー展

- 位置情報システム

- 侵入検知システム

- 充電インフラ

- 免許制度

- 公開鍵暗号基盤

- 出荷後の自動車にサイバーセキュリティ

- 協調型自動運転

- 協調型高度道路交通システム

- 国際交通フォーラム

- 型式認証

- 安全性検証

- 展示会

- 日本におけるMaaS

- 日本のEV市場

- 日本の自動運転

- 日産

- 日産サクラ

- 標準仕様

- 横浜展示会

- 次世代エアモビリティ

- 次世代モビリティ

- 次世代モビリティ技術展

- 次世代空モビリティ

- 異常行動検知

- 空飛ぶクルマ

- 耐量子計算機暗号

- 脆弱性スキャン

- 脆弱性管理

- 自動車サイバーセキュリティ

- 自動車サイバーセキュリティテスティング

- 自動車サイバーセキュリティテスト

- 自動車サイバーセキュリティ規格

- 自動車セキュリティ

- 自動車セキュリティ検証

- 自動車のリコール

- 自動車ハッキング

- 自動車技術展

- 自動運転

- 自動運転OS

- 自動運転システム

- 自動運転セキュリティ

- 自動運転とEV

- 自動運転トラック

- 自動運転レベル

- 自動運転免許

- 自工会/部工会・サイバーセキュリティガイドライン

- 診断規格

- 車両IDS

- 車両サイバーセキュリティ

- 車両セキュリティ

- 車両向けのファイアウォール

- 車両型式認証

- 車内セキュリティ

- 車載Ethernet

- 車載イーザネット

- 車載システム

- 車載セキュリティ

- 車載ソフトウェア

- 車載組み込みシステム

- 運転免許

- 遠隔型自動運転

- 鍵管理

- 鍵管理統合ソリューション

- 電気自動車

- 電気自動車セキュリティ

- 電気自動車普及

- 韓国次世代モビリティ技術展

- 高度道路交通システム

2023年11月7日

2023年11月7日

近年の自動車産業において、UN-R155とISO/SAE 21434の理解は欠かすことはできません。しかしこれらの重要性を認識していても、UN-R155とISO/SAE 21434の違いや関係を明確には説明ができない、という場合が多いのではないでしょうか。本記事ではUN-R155とISO/SAE 21434の関係とISO/SAE 21434に従った自動車開発について説明していきます。 WP29の登場とUN-R155について UN-R155はWP29が定めた法的規制となるため、UN-R155とWP29、それぞれの用語についての理解は欠かせません。 まずWP29(World Forum for the harmonization of vehicle regulations)は、日本語では自動車基準世界調和フォーラムと呼ばれている組織です。国際連合欧州経済委員会(UNECE)の下部組織であり、自動車の安全基準などを国際的に調和させる役割を担っています。WP29の主な活動としては「1958年協定」と「1998年協定」がありますが、日本は貿易などで国際化する必要性から、それぞれの協定に1998年から加入しています。次にUN-R155は自動車のサイバーセキュリティについての要求事項が記載されている、WP29が定めた法的基準となります。CSMSだけでなく、適切な開発体制、プロセスで製品開発が行われたことが確認できるようなドキュメントの必要性についても言及されています。 ISO/SAE 21434について ではISO/SAE 21434とはどのような国際標準規格なのでしょうか。ISO/SAE 21434では主にはCSMS構築など、自動車のサイバーセキュリティに関連する要求事項が明記されています。代表的なものとしては以下のような内容が明記されています。 リスク管理手法:リスク管理を行うために必要な手法が定義されています。 開発プロセス:開発のみならず企画から必要なサイバーセキュリティ活動の要件が定義されています。 生産、運用、廃棄:製品の生産から運用、そして廃棄までに必要なサイバーセキュリティ活動の要件が定義されています。 サイバーセキュリティ管理:ライフサイクルに関するサイバーセキュリティ管理の要件、組織全体のルールなどが定義されています。 […]

2023年10月18日

2023年10月18日

自動車のサイバーセキュリティに関するソフトウェアは、開発の段階だけでなく、その後安全に更新していくことも重要な課題となります。では自動車のサイバーセキュリティとしてはどのような基準に沿ってソフトウェアの更新を考える必要があるのでしょうか。本記事ではSUMSの重要性について紹介していきます。 ソフトウェアアップデートを行うためには、ソフトウェアアップデートの管理体制を構築して、安全性をテストする必要があります。弊社はSUMS(ソフトウェアアップデートマネジメントシステム)をテストできるプラットフォームを開発・提供しています。詳しくはこちらをご覧ください。 SUMS (Software Update Management System)とは何か? SUMS(Software Update Management System)とは、World Forum for the harmonization of vehicle regulations(WP.29)にて策定されたUN-R156に含まれる国際的な法規となります。SUMSでは自動車のソフトウェア更新をセキュアに実施するための要件が仕様として提示されています。内容としてはソフトウェアの更新が失敗した際の車両の安全性や、法規に関連した文書の管理、エビデンスの作成など様々です。スマートフォンやパソコンではソフトウェアやシステムの更新が失敗した場合、そのことが影響してデバイスそのものが動作しなくなる場合があります。同じことが自動車の車載ソフトウェアで起きた場合、大きな事故につながってしまうリスクがあります。このため自動車ではスマートフォンやパソコン以上にソフトウェアの更新が失敗した場合の安全を確保することは重要です。ソフトウェア更新は大まかにプログラムの入手(ダウンロード)、展開、インストールのどこで失敗しているのかによって、車両そのものに与える影響が異なります。単純にプログラムの入手の問題であれば車両への影響はそこまで大きくはないことが予想できます。しかしインストールの処理の途中で起きた問題なら、車両などシステムへの動作も懸念しなければなりません。トラブルシューティングも複雑になりがちです。このためソフトウェアの更新についてはある程度どこでどのような失敗があれば、どのような影響があるのかを評価し、安全性を確保することが必要となります。このような安全な更新のプロセス、エビデンスを残すことも求められているのです。 ソフトウェア更新が安全に行われないことで起きる問題 ではSUMSで要求されているような事項を満たすことができず、ソフトウェアが安全に更新されなければどのような問題が起きるのでしょうか。このことを理解するためにはアップデートシステムへの攻撃にはどのようなものがあるのかを知る必要があります。それは通信やソフトウェアの脆弱性をつく攻撃や、悪意のあるアップデートのインストールなどです。このような攻撃が成功したら、遠隔操作によるロック解除や個人情報の流出など、ビジネスインパクトが大きな出来事に結びついてしまう可能性があります。通常ソフトウェアのバージョンアップ/更新では、機能の追加/更新だけでなく、発見された脆弱性や既知となった問題への修正が含まれます。仮に既知の問題や脆弱性の対策ができなければ、そういった状態は攻撃者にとって恰好の的となります。 次に近年の車載ソフトウェアには、オープンソースソフトウェア(OSS)が利用されていることが少なくありません。オープンソースソフトウェアは無償で利用できるため、コストを抑えながら開発効率を高めるメリットはあります。しかしソースコードが公開された状態であるため、攻撃コードが開発されて実際に攻撃されてしまうリスクがあります。そしてオープンソースソフトウェア自体の脆弱性が公開されることもあるため、脆弱性情報の収集と影響評価を正しく行わなければ、ソフトウェアの安全性を脅かす要因にもなりかねません。 またソフトウェアを正常に更新することができず、追加機能をユーザに提供できなければ、品質低下や機会損失につながるリスクがあります。このためSUMSに従いソフトウェアを安全に更新するための体制を整えることは、自動車メーカーや関連する企業にとっても重要度が高いテーマだといえるでしょう。 SUMSで要求されている内容 では次にSUMS(Software […]

2023年5月19日

2023年5月19日

自動運転は、自動車業界だけでなく主要な移動手段として世界中から注目されています。道路交通法の改正により、23年4月1日に解禁された「自動運転 レベル4」。これまでは高速道路などの公道でシステムが自動運転を行うレベル3までが認められており、常にドライバーの乗車が求められてきました。 日本の自動運転レベルが上がることでどのような変化が社会全体にあるのか、実際にレベル4を満たした事例をもとに解説します。また、今後の自動運転が目指す未来とその実現に必要不可欠なセキュリティについても説明します。 自動運転のレベルについて、自動運転レベル4への変化 自動運転では、車のハンドル操作やアクセル・ブレーキの操作をシステムに任せることを期待しています。それをどの程度までシステムに任せることができるかを示したレベルが自動運転レベルで表されています。 自動運転レベルはレベル0からレベル5までで6段階にレベルを分けています。レベルごとに運転手体が異なり、それも含めた観点で各レベルの概要を解説します。 出典:米自動車技術会(SAE) 自動運転レベル3ではドライバーの存在を前提としていましたが、2023年4月に解禁された自動運転レベル4では限定された条件下ではあるもののドライバーの介在が不要となるほどシステムによる自律的な自動運転を可能としており、大きな違いがあります。ドライバーレスを前提とした自動運転レベル4では、可能な限り安全性を高める必要があり、走行中は原則監視などを必要としませんが、実証や実用化初期においては遠隔監視・操作システムなどを導入するケースが大半です。そのようなハードルがあっても、ドライバーレスの特性は従来のドライバーにおけるコストを低減させることができるため、移動サービスや輸送サービス業界における自動運転レベル4の導入を目指す動きは活発です。 それでは、2023年4月の解禁後すぐに日本で初めて自動運転レベル4の認可を取得した例を解説します。 国内初!自動運転レベル4の実例紹介 2021年度より経済産業省と国土交通省が共同で進めてきた「自動運転レベル4等先進モビリティサービス研究開発・社会実装プロジェクト(以下、「RoAD to the L4」)」にて、福井県永平寺町で使用する車両について、道路運送車両法に基づく自動運転レベル4の自動運行装置として、国内で初めて認可されました。使用する車両は、走行環境条件の付与を受けた4台の7人乗り普通自動車で、自動運行装置が自動運転車両の周囲の状況を判断し、発進・停止等の運転作業や、緊急時等の自動停止等を実施できるよう、以下の装備が備えられています。 遠隔監視、周辺確認:前方・社内・側方カメラ、通信アンテナ 衝突回避:バンパースイッチ 位置,速度,方向指示:RFID読み取り装置 障害物検知:ステレオカメラ、ミリ波レーダー 雨滴・照度:環境センサ このような設備から、ドライバーレスでも安全面を担保した走行を可能にしていると判断されました。ちなみに運行区間は、福井県吉田郡永平寺参ロード:京福電気鉄道永平寺線の廃線跡地と、町道永平寺参ロードの南側一部区間:永平寺町荒谷から志比(永平寺門前)間の約2kmです。路面埋設された電磁誘導線も設備としてあわせもち、運行速度は時速12km以下で走行します。 日々進化する自動運転技術 ホンダが自動運転レベル3の市販車を発売し、メルセデスもレベル3提供をスタートさせています。アメリカや中国では自動運転タクシーが街中を走行し始めており、セーフティドライバーが同乗して運用されている車両が多いが、すでに「完全無人」の自動運転タクシーも登場しています。 また、Waymoは米アリゾナ州で2019年にドライバーが乗車しない完全無人化の自動運転タクシーサービスを開始しており、名実ともにレベル4を達成しています。米国では、カリフォルニア州でもWaymoとGM・Cruiseが自動運転タクシーのサービス実証を始めており、自動運転タクシーサービスの範囲を拡大しています。 […]

2022年12月16日

2022年12月16日

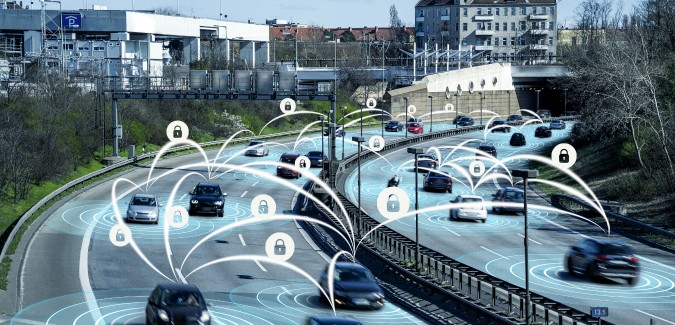

現在、自動車はWireless KeyやETC、GPSなど多くの通信で外部と繋がっており、Connected(コネクテッド)、Autonomous(自動運転)、Shared & Services(シェアリング&サービス)、Electric(電気自動車、EV)のCASEを制す企業が2020年代以降の自動車業界を制す、と言われています。 このような技術の発展と共に重要視されているのが、技術を安全に活用するためのセキュリティです。2022年2月、車載部品メーカーである小島プレス工業で攻撃者にリモート機器の脆弱性を突かれ、社内ネットワークに不正アクセスされました。そののち、システムのデータを暗号化されて身代金を要求するランサムウェア攻撃を受け、システム障害に陥りました。被害は小島プレス工業だけでなく、この取引先であるトヨタ自動車は部品の不足のため14工場28ラインを停止することとなりました。 一例をあげましたが、今後、今以上に自動車業界がサイバー攻撃の標的になりやすくなっていくことが容易に想像できます。それは、ネットワークに繋がった自動車が社会インフラとしての重要性を高め、社会へのインパクトが大きくなったり、ランサムウェア攻撃の標的としてより高額の身代金を要求できたりするためです。 しかし、これまでは自動車業界全体としての対策レベルの向上や信頼の確保を図るためのセキュリティルールが全世界で存在せず、各自の対応に一任されていました。そのため、全世界で共通の自動車のサイバーセキュリティ対策が求められてきました。 自動車サイバーセキュリティが欧州や日本で義務化される背景 2020年6月、自動車基準調和世界フォーラム(WP29)にて、自動車のサイバーセキュリティ法規(UN-R155)が自動車のサイバーセキュリティ関連で初めての国連規則かつ法規制として拘束力をもつものとして採択されました。 WP29は、国連欧州経済委員会(UNECE)の作業部会で、安全で環境性能の高い自動車を容易に普及させる観点から、自動車の安全・環境基準を国際的に調和することや、政府による自動車の認証の国際的な相互承認を推進することを目的としています。メンバーは、欧州各国、1地域(EU)に加え、日本や諸各国も参加しています。 つまり、WP29のメンバーで採択された自動車サイバーセキュリティ法規により、そのメンバーである欧州や日本では2022年7月以降に発売される新車から、段階的に対応が義務化されることとなったのです。 自動車サイバーセキュリティに関する国際規格、UN-R155とISO/SAE21434の説明 先述の通り、UN-R155は自動車のサイバーセキュリティ関連で初めての国連規則かつ法規制として拘束力をもつものです。またISO/SAE21434は道路車両—サイバーセキュリティエンジニアリングの国際標準規格です。ISO/SAE21434は、その要求事項を組織及び製品に適用することで、欧州・日本で法規制となったUN-R155の規定を満たすことができるようなガイドとなっています。 まず、UN-R155について説明します。このセキュリティ法規を遵守するため、各社はプロセスとプロダクトの2つの認証を実施しなければなりません。プロセスでは、認証当局により自動車製造業者(OEM)に対して、自社内外関わらず、最新リスクの特定、処理、管理、セキュリティテスト、インシデント・攻撃の検出と処理、脅威インテリジェンス、脆弱性監視の全プロセスにおけるサイバーセキュリティ体制が構築できていることを確認するための審査を事前に行い、適合証書を発行する必要があります。この適合証書発行のため、後段で説明するISO/SAE 21434 に従って組織やルール&プロセスを整備し、その妥当性を第三者に説明しなければなりません。またプロダクトでは、認証されたプロセスに従って、車両が開発・生産されているかどうかの実証が求められます。 次に、ISO/SAE21434を説明します。ISO/SAE 21434は、路上を走行する車両内部の電子制御システムに関して、サイバーセキュリティ観点でのプロセス定義およびリスク管理をガイドする目的で作成された国際規格です。対象範囲は、自社内外関わらず、企画から開発、運用、廃棄に至るまでの自動車のライフサイクル全般にわたり、対象となるアイテムやコンポーネントも車両や車両のシステムだけでなく、ネットワークにより社外に繋がる他社で製造した外部デバイスも含まれています。 ISO/SAE 21434は大きく、サイバーセキュリティマネジメント、コンセプトフェーズ、サイバーセキュリティ製品開発、製品開発後の生産、運用保守、リスク分析・評価の6つの内容に分かれます。 サイバーセキュリティマネジメント 組織のサイバーセキュリティ管理と、プロジェクトのサイバーセキュリティ管理の2つの活動が要求されています。 まず、組織のサイバーセキュリティ管理ではサプライチェーン全体でISO/SAE 21434に準拠したルール&プロセスの構築と、実際にプロセスを運用するための組織の構築が必要です。サイバーセキュリティ内部統制の仕組み及び、サイバーセキュリティ意識管理、力量管理及び継続的改善を含むサイバーセキュリティ文化を確立しその維持を行っているか、3年に1回監査を実施することが求められています。 […]

2022年10月26日

2022年10月26日

自動車の派手な技術革新の陰で、「自動車の安全性」における新たな概念がにわかに登場していたことをご存じでしょうか。「サイバーセキュリティ」です。車両制御機能のほとんどが電子化され、様々な外部デバイスと車が相互に通信する世界において、車載セキュリティ対策無しに安全な次世代のモビリティ社会を作りあげることはできません。 国連組織のWP29は、車両のサイバーセキュリティとソフトウェアアップデートについての新たなセキュリティ基準を検討し、2020年6月24日にCS/SU規則として採択しました。今年の7月からは日本でも規制が開始されています。同時にCS/SU規則への適用が求められる各メーカーには、自動車のライフサイクル全体を通して適切なセキュリティ対策が求められています。 さて、自動車のライフサイクルをサイバーセキュリティの観点から大別すると次のようになります。 システムの開発段階 ソフトウェアとハードウェアを結合する生産段階 生産後の利用段階 本記事では自動車のライフサイクル全体を通して、それぞれのフェーズにおいてどのようなセキュリティ対策が必要なのか、その手法と重要性について解説していきます。 1.開発段階:脅威分析とリスク評価(TARA) 「車輪がついたコンピューター」などと言われるほど電子制御が進んでいる自動車ですが、コンピューターの代名詞でもあるパソコンやスマホなどとは、大きく異なる特徴があります。実は、車両を制御するソフトウェアはホストコンピューター上で集中的に処理動作が行われるのではなく、100を超える電子制御ユニット(ECU)が電気的に相互通信を行うことで調和を図り、分散的に処理を行う形で運用されているのです。あるいは、ECUの構成や種類なども車両のモデルによって異なります。 こういった特徴により、車載セキュリティには従来のサイバーセキュリティ対策よりも粒度の細かい対策が必要になります。つまり、どの車両にも適用できるようなコンピューターウィルス対策ソフトや分析ツールが存在するわけではなく、車両モデルに応じてカスタムした車載セキュリティ対策を、細かく実施していく必要があるのです。 このような背景において、開発段階における車載セキュリティ対策としては「脅威分析とリスク評価(TARA:Threat Assessment and Remediation Analysis)」という工程が極めて重要になります。流れとしては、第一に、特定のOEMや車両モデルのシステム構造を整理して守るべき情報資産や機能資産を洗い出します。第二に、洗い出した資産に対し起こり得るセキュリティ上の脅威や脆弱性やエントリーポイントなどを特定します。最後に、特定したセキュリティリスクに対しリスク評価を行い、リスクを軽減するための対策/製品開発に活かします。 TARAを一言で言い表すならば、システムに潜む脆弱性が「許容できないリスク」かどうか判断するための分析手法です。車載セキュリティの重要性は既述の通りですが、起こり得るリスク全てに対応するのは現実的ではありません。経営上限られたセキュリティリソースを効果的に配分し、効率的なセキュリティ対策を実現する事が重要になります。そういった意味でTARAは、各OEMやモデルごとの資産と脅威の分析やリスク評価を通して、「優先的に対処すべきリスク」を整理することができる、非常に優れた分析手法といえるでしょう。 2.生産段階:脅威モデリングとセキュリティテスト 自動車に限らずなにかしらのシステムを開発したならば、それが安全か否かを確かめるためにセキュリティテストを行います。もし想定したセキュリティリスクに対して有効な対策を行えていない場合は、設計段階から実装をやり直す場合もあるでしょう。 車載セキュリティシステムの開発が一段落したこの段階では、実際のハッキングを想定したシミュレーションを行うことで、作成したセキュリティモデルの有効性を検証します。アウトクリプトでは、「脆弱性スキャン」「ファジングテスト」「ペネトレーションテスト」3つのアプローチでセキュリティテストを実施します。 脆弱性スキャン 脆弱性スキャンではソフトウェアの「静的テスト」と「動的テスト」という、2つのアプローチで脆弱性を見つけ出します。事前に想定しうるエラーや脆弱性をリストアップしておき、そのすべてを網羅的に検証していきます。 静的テストでは、開発段階においてリーク、バッファオーバーフローなどのエラーをチェックすることで、開発の初期段階における主要な問題を洗い出します。開発期間の延長の防止などにも役立ちます。 動的テストでは、実際にプログラムを動かすことで意図したとおりにソフトウェアを構築できているかを確認します。実行環境における脆弱性と動的変数の動作をテストできるので、実際のパフォーマンスや仕様の観点からテストすることが可能です。 ファジングテスト ファジング(fuzzing)テスト(ファズテスト)とは、ソフトウェアに意図的に攻撃を行い想定外のリスクへの対処法を見つけ出すという手法です。開発者が通常想定していない様々な種類のランダムなデータを入力し、その反応をテストすることができます。 前述の脆弱性スキャンでは事前に見つけ出したい脆弱性を定義するのに対し、ファジングテストでは「予期しない隠れたエラーを見つけ出す」ために、とにかくランダムな値を入力します。これによりクラッシュ、メモリリーク、その他外部からの攻撃に利用できるシステム上の欠陥がないかを調べます。特に、プログラムによって自動化されたハッキング手法などへの対策として有効です。 […]

2022年10月24日

2022年10月24日

次世代のモビリティ社会の実現に向けた自動運転セキュリティ及びMaaSソリューションを手掛けるアウトクリプト株式会社(AUTOCRYPT Co., Ltd.、https://www.autocrypt.jp、本社:韓国ソウル、代表取締役 金・義錫、以下アウトクリプト)は、自社車載システムセキュリティソリューション「AutoCrypt IVS」が、「CyberSecurity Breakthrough Awards 2022」にて、今年の自動車サイバーセキュリティ賞を受賞したことをお知らせいたします。 今年第6回を迎える「CyberSecurity Breakthrough Awards」は、サイバーセキュリティ業界をリードする企業をはじめ、製品、技術革新、人々を表彰するアワーズで、情報セキュリティ業界で最も包括的なプログラムとして機能するために設立されました。「AutoCrypt IVS」としては初の受賞となり、自動車ライフサイクル全領域をカバーする唯一のソリューションであることが高く評価されました。 【CyberSecurity Breakthrough Awards マネージング・ディレクター ジェームズ·ジョンソン 評価コメント】 自動車に搭載されるソフトウェアは高度化かつ複雑化し、開発工数は増加の一歩を辿っています。今後自動車メーカーには、ソフトウェア間の連携や相互作用を考慮した設計と統合的な制御が求められることになるでしょう。AutoCrypt IVSは、脅威分析とリスクアセスメント(TARA)をはじめ、セキュリティテスティング、脅威緩和まで、それぞれのセキュリティ対策を一元化しプロセスの簡素化と一貫した運営を支援する、唯一の車載システム向けセキュリティソリューションということから高く評価されました。 受賞企業一覧 ▶ https://cybersecuritybreakthrough.com/2022-winners/ 【アウトクリプト 代表取締役 金・義錫 […]

2022年7月21日

2022年7月21日

自動運転車技術の向上とともに増加が懸念される「サイバー攻撃リスク」に対応するため、国連組織のWP29(自動車基準調和世界フォーラム)は、傘下のGRVA分科会内にCS(Cyber Security:サイバーセキュリティ)とSU(Software Update:ソフトウェアアップデート)に関わる専門家会議を新設しました。同専門家会議によって新たに取りまとめられたCS/SU規則は2020年6月24日に採択、2021年1月に発効され、日本においては2022年7月から本規則の適用が求められます。 WP29加盟国には本規則への適用が義務付けられているためその影響は大きく、日本政府には新たな法規整備が、メーカー・サプライヤーには規則準拠の生産体制の早急な整備が求められています。 そこで本記事では、WP29及びCS/SU規則の詳細と、各メーカ・サプライヤーが求められる対応について解説していきます。 また、そもそも「自動車サイバーセキュリティの必要性」を疑問に感じる方は、以下の記事を一読いただいてから本記事をお読みいただくと、一層理解が深まるかと思います。 自動車の技術革新がもたらす未来と、サイバーセキュリティ対策の必要性とは? WP29とはなにか? WP29は、国や地域ごとにバラバラな自動車に関する保安基準・法規基準を統一し、「安全な自動車」の世界流通を目的とした組織です。WP29に加盟している国は、自動車の国際的な流通活動をするにあたり、必ずWP29で策定された法規を自国の法規に反映させる必要があります。 正式名称は「自動車基準調和世界フォーラム WP29」で、国連欧州経済委員会の傘下に属しています。WP29は1つの運営委員会と6つの専門分科会で構成されており、各分科会で専門家による検討会議を行うことで、国際的な法規・技術基準案の策定・審議・採決を行います。 自動運転車のサイバーセキュリティについては、「GRVA」という専門分科会にて議論されており、本記事のテーマである「CS/SU規則」もGRVAで策定された法規基準です。 WP29の活動と日本 自動車が国の重要産業でもある日本は、自動運転に関わる制度整備に積極的に取り組んでいます。WP29 GRVAのサイバーセキュリティ専門家会議でも、日本は英国と共同で議長を務めており、国際的な法規基準策定の場で積極的にイニシアチブを取っている様子が伺えます。 また2020年4月には、当時まだWP29 GRVAにて議論中であったCS/SU規則※を反映した「改正道路運送車両法」を施行するなど、世界に先駆けた制度整備が進められています。 ※CS/SU規則:サイバーセキュリティ/ソフトウェアアップデート規則 WP29が自動車メーカー・サプライヤーに求める対応 本章ではWP29が採択したCS/SU新規則と、従来の自動車セキュリティ基準とを比較し、中でも重要な変更点に着目して解説していきます。正確な規則内容を把握したい方は、WP29 GRVAが公開している公式資料をご覧いただくと良いでしょう。 最大の変更点は「プロセス認可」の導入 WP29 […]

2022年7月21日

2022年7月21日

近年「自動車のIoT化」や「自動運転」に代表されるように、いわゆる「モビリティ社会」の実現へ向けた動きが世界規模で活発化しています。例えば日本では、2030年までに完全自動運転車(レベル5相当)の実用化を目指していますし、電気自動車や自動車のIoT化に関する技術発展も顕著です。これに、Uberを始めとする「シェアリングエコノミー」拡大の波が重なることで、自動車の所有や運転から解放される新たな世界の到来が、すぐそこまで近づいてきています。このように、自動車業界が「100年に1度」ともいわれる技術的大変革期を迎える中、それに伴い、最も深刻な課題として日夜議論され続けているテーマが「自動車セキュリティ」です。 そこで本記事では、自動車の技術的大変革がもたらす未来と、自動車サイバーセキュリティ対策の必要性について詳しく解説していきます。 自動車の未来とサイバーセキュリティの必要性 自動車の技術的進歩がもたらす未来を知るにあたり、まず触れておきたいのが「CASE」という概念です。CASEは、自動車がネットワークにつながり(Connected)、完全自動化し(Autonomous)、シェアされ(Shared and Services)、電動化する(Electric)という4つの概念・技術課題のことを意味する造語です。 CASEが実現することでまったく新しい「モビリティ社会」が訪れることは間違いありませんが、そのためには自動車の「サイバーセキュリティ対策」が欠かせません。本章では、現状のCASEが抱えているセキュリティ課題について解説していきます。 Connected(ネットワークへの接続) 車はネットワークにつながることで単なる「移動手段」ではなく、人の暮らしをあらゆる側面からサポートする「走るITデバイス」として進化し、これまでにない新たなサービス体験をもたらします。しかし一方で、車がネットにつながることにより、ネットから車へ攻撃されるリスクが生じることも事実です。以降で紹介するCASEのセキュリティ課題のほぼすべての共通点は「ネットから侵入され攻撃される」ことであり、つまり「Connected」こそがあらゆる攻撃の起点となってしまうのです。 例えば、車がリモートで攻撃され車両の操作権を奪われたり、車に保存されている個人情報が流出するなどのケースは十分に考えられます。事実として、これまでに「コネクテッドカー※」として販売された高級車においては、すでに複数のハッキング攻撃事例が報告されているのです。 2020年1月、MobieyeとテスラのADASおよびオートパイロットシステムが欺かれ、ブレーキをリモートで操作されて対向車線に侵入。 2020年8月、ハッカーがサーバ側の脆弱性を突いてテスラ製コネクテッドカーの車両全体の制御権を奪うことに成功。 Autonomous(自動運転) 自動運転を実現するには、自動運転システムが直接外部と通信を行い、各種道路交通情報や車載センサー等のデータを相互的にやり取りする必要があります。この際の通信相手は、各種ソフトウェア開発事業者、運行管理システム提供者、車車間通信(V2V)、路車間通信(V2I)など多岐にわたりますが、それはすなわち、同じ数だけの侵入経路が存在するということと同義です。 また、自動運転技術に欠かせない「機械学習」や「深層学習」に基づくAI技術に対する攻撃にも警戒が必要です。「学習済みモデル」を改ざんしたり、AIを欺くようなデータを送り付け誤検知を誘発するなど、実証されている攻撃方法はすでに多数報告されています。 このように、自動運転は革新的な技術ゆえに、その実現には膨大かつ複雑なシステムの実装・連携が欠かせませんが、複雑であればあるほど「脆弱性」が生まれる確率は高まります。最新の旅客機を動かすプログラムコード(1500万行)の20倍のコ―ドが必要とされる自動運転車を安全に提供するためには、より多面的・多層的で、他のどんなIoTよりも強固なセキュリティ対策が求められます。 Shared and Services(シェアリングとサービス) 2016年9月に行われた「パリモーターショー2016」にて、CASEの概念を世界に初めて発表した自動車大手メルセデス・ベンツ社は、今後10年でカーシェアリングビジネスがモビリティ社会を支配すると予想しました。 従来、車とは「個人所有」が当たり前であり、自分の車(特に車内)にアクセスできるのは所有者だけでした。よって「車内に侵入されたこと」を前提にした対策はなされず、そもそもその必要性すらありませんでした。しかし、上述の予想が正しいとすれば、CASEの実現によって車は「所有するもの」から「借りるもの/利用するもの」へと変わり、私たちは、過去に誰が接触しどんな細工をしたかも分からない車を日常的に利用する事になるのです。その違和感に気づかないまま。 こういった車両改造等のリスクを防ぐためには、自動車メーカー・サプライヤーの努力だけでは不十分であり、シェアリングサービスを提供する民間企業と行政間での密な連携が求められます。 Electoric(電動化) 自動車の電動化と聞くと「ガソリンじゃなく電気で走る(だけ)」と思うかもしれませんが、電動化の魅力はそれだけではありません。エンジン不要により空いたスペースにECUや各種センサーを搭載でき、ハンドルによる物理操作はより精密な電子制御へ、物理制御ゆえの複雑な機構をシンプルなものへと改善できます。車のあらゆる機能がソフトウェアによって電子的に制御されることで、自動車はこれまでと比較にならないほどフレキシブルかつインタラクティブなサービス提供が可能になるのです。 一方でやはり課題は「サイバー攻撃対策」です。ソフトウェアには実装・改善が容易というメリットがありますが、攻撃者の存在を考慮すると、それらは同時にデメリットにもなり得ます。既述のように、車載ソフトウェアが増えれば増えるほど攻撃起点は増加するため、さらなるセキュリティ対策が必要となります。 […]