SDV時代の自動車に必要なサイバーセキュリティについて

2024年1月18日

「第16回 オートモーティブワールド」出展レポート

2024年2月8日

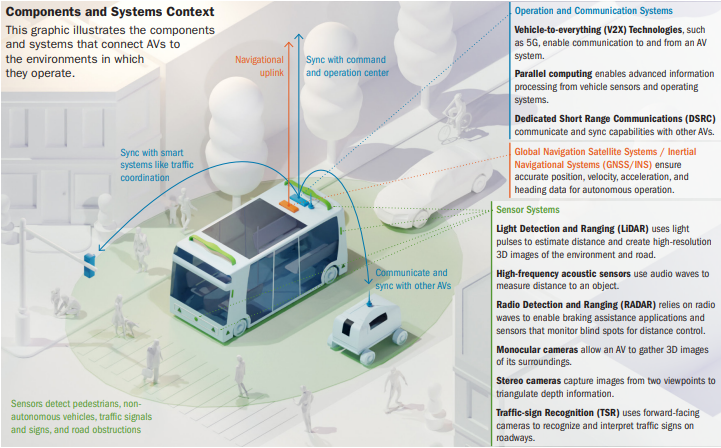

自動運転では、運転に必要な「認知」「判断」「操作」のプロセスを、運転者ではなくシステムが全て代替して行います。安全かつ高度な自動運転を実現するために、システムは、1)自動運転車に搭載されたセンサーによるデータ収集、2)通信ネットワークによる周辺のデータ収集3)サーバとの通信によるデータ通信などで、安全に運転するために必要な各種情報を取得(認知)し、その情報をもとに総合的な判断しなければなりません。

カメラやLiDAR、レーダーなどのセンサーのみに頼ってしまうと、センサーに不具合が発生しているのに、システムがそれに気づかずにそのまま運転してしまい、大きな交通事故につながってしまうリスクが高まります。したがって、自動運転の高度化及び普及のためには、V2X(Vehicle to Everything)及びサーバとの通信を活用した情報共有は必須です。

道路を走る自動車は位置、速度などの情報を含むV2Xメッセージを周辺車両及び交通インフラに送信します。受信する側の自動車は、センサーから得られる情報と受信されたV2Xメッセージを組み合わせ、すでに存在する環境のマッピングを充実させたり、追加情報を拡張しながら、周辺の環境を明確に認知することができます。このように、V2X通信に参加しているエンティティの間で共有できる情報を増やすことで、交通事故のリスクを最小限に抑え、自動運転を更に高度化することができるでしょう。これが「協調型自動運転」の真の目的です。

出展:AUTONOMOUS GROUND VEHICLE SECURITY GUIDE: Transportation Systems Sector

誤まった情報拡散のリスク

前述通り、より高度な自動運転を実現させるためには、単一の情報から判断するのではなく、センサーによるデータ情報と周囲の車両やインフラから収集した様々なデータを組み合わせて周辺の状況を判断しなければなりません。

V2X通信では、PKIベースのセキュリティ証明書システム(SCMS:Security Credential Management System)を実装することで、信頼できるシステムから発行された証明書であることを検証し、その証明書を持っている車両の信頼性を保証するという仕組みを取っています。つまり、SCMSを通じてV2Xメッセージの整合性と機密性を保証する仕組みを取っているため、非常に信頼性の高い通信が可能であるといえます。

しかし、そもそもV2Xメッセージに含まれている情報が誤った情報であったらどうなるのでしょうか。システムの信頼性は確保されていても、車両がサイバー攻撃を受けたり、不具合を起こして間違った情報を送信してしまう可能性もあります。

信頼できると判断した車両から受信した情報が誤った情報であった場合、V2X通信に関わる全てのエンティティに大きな混乱を招くことになります。例えば、ある車両に搭載されているGPSセンサーが不具合を起こし、間違った位置情報が周辺の車両に送信されてしまえば、大きな事故につながる可能性も十分あります。

問題は、これだけにとどまりません。C-ITS(協調型高度道路交通システム)では車両における各種情報を個人情報として分類しており、匿名証明書を使って通信することでプライバシー保護を実現する仕組みとなっています。また、同じ証明証を長期にわたって使用することを禁止し、証明書の有効期限を短くすることで、車両の特定及び追跡を防止します。攻撃者が匿名性の高いC-ITSの仕組みを逆手にとって攻撃してくると、追跡が不可能になるため、交通システム全体に深刻な問題を引き起こすことになります。

V2X通信における異常行動の検知プロセス

このように、V2X通信において、間違った情報を共有することを「異常行動(Misbehavior)」と言います。異常行動には、大きく2種類に分類できます。

- 整合性が保証された証明書を持っている車両が不具合によって、誤った情報が含まれているV2Xメッセージを送信する場合

- 第三者が悪意を持って間違った情報が含まれているV2Xメッセージを意図的に送信する場合

いずれも、協調型自動運転の実現において、先に解決すべき課題であります。

C-ITS環境では、「異常行動検知(MBD:Misbehavior Detection)システム」と「証明書管理体系」を活用して、このようなリスクを解決します。MBDはC-ITS環境に誤った情報を送る車両を特定する役割を果たし、証明書管理体系では信頼できない証明書を失効させ、これによりその証明書を持つ車両は信頼できないものとされV2X通信に参加できなくなります。

(出展: https://www.autocrypt.jp/mbd/)

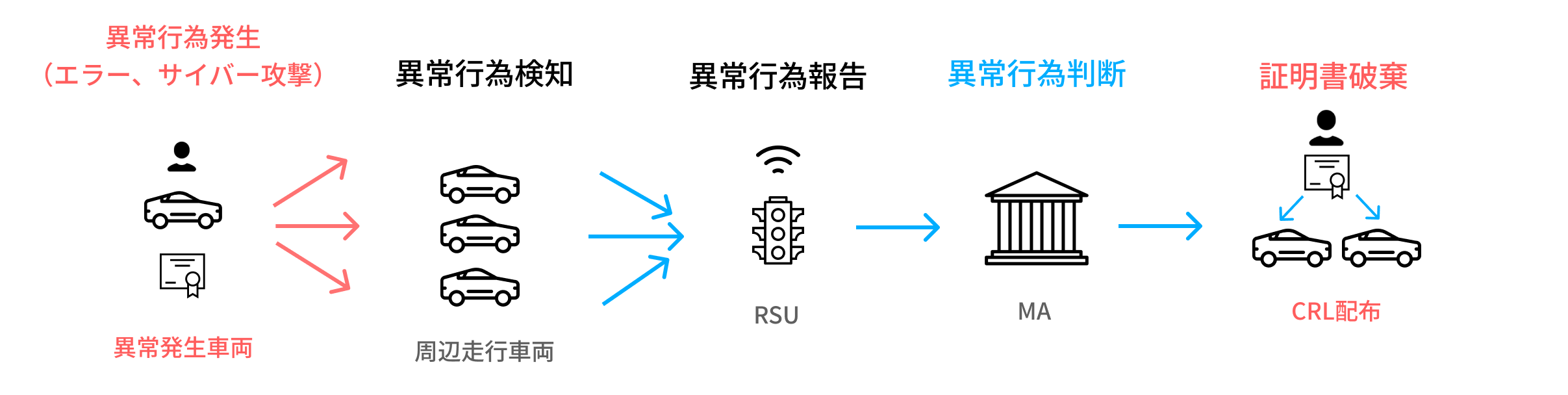

異常行動検知のプロセスは以下の通りです。

1)車両に搭載されているOBU(On-Board Unit)が異常行動を検知

2)RSU(RoadSide Unit)を通じて異常行動検証機関(MA:Misbehavior Authority)に報告

3)MAによって異常行動であることが判明されると、異常行動があった車両の証明書を破棄

つまり、MBDは、異常行動を引き起こす車両を検知し、V2X通信体系において信頼できない車両として登録・管理するためのシステムです。

異常行動検知の種類と重要性

MBDは、異常行動の判断主体によってLMBD(Local MBD)とGMBD(Global MBD)に分けられます。

MBDはローカル、つまり車両レベルで異常行動を識別し、その異常行動をSCMSのMAに送信します。それに対し、GMBDは、SCMS MAの下位コンポーネントとして、各LMBDから送信された異常行動を収集・分析し、最終的に異常行動であるかどうかを判断します。

信頼できる車両に対して証明書を発行することでお互いの信頼性を保証するC-ITS環境では、異常行動に対する識別は欠かせないものです。その重要性を認識し、世界各国でMBD管理技術の標準化及び開発が進められています。

| 国際動向 | C-ITS/V2Xの採用状況 |

|

| 異常行動管理技術の標準化 |

|

|

| 異常行動管理技術の開発 |

|

異常行動の識別方法

車両における異常行動はLevel1から5まで5つの基準で分類されています。Level 1の場合単一のBSM(Basic Safety Message)だけで判断し、Levelが高くなるにつれて複数のBSMと他の情報と比較して判断します。

Level 1:単一のBSMが含む情報が物理的に可能な範囲内にあるかどうかを見て判断します。例えば、例えば、BSMが含む速度情報が世の中に存在する車両の最高速度より早ければ異常行動であると判断します。また、BSMの位置情報がこれを受信した端末の受信可能距離より遠い場合も異常行動だと判断するでしょう。

Level 2:単一の車両から受信した連続したBSM間の情報を比較して判断します。例えば、連続して受信した2つのBSMの速度情報がそれぞれ異なるにもかかわらず、位置情報は同じであると表示された場合がこれに該当します。

Level 3:2台以上の車両から受信したBSM間の情報を比較して判断します。例えば、2台の車両の位置情報が同一または非常に近く、車両が物理的に重なっているように見える場合がこれに該当します。

Level 4: 車両情報と周辺環境情報を比較し、不一致の有無を判断します。例えば、受信したBSMの位置情報が地図上で建物などと重なり、物理的に存在できない位置にある場合がこれに該当します。

Level 5: 車両センサーやV2X情報など、様々な物理的属性を比較し、不一致の有無を判断します。例えば、BSMの位置情報からみると、送信側の車両が受信側の車両の前方に位置しているのに、受信側の車両のセンサーでは前方に他の車両が検知されない場合がこれに該当します。

このような異常行動そのものに対する検知方法もあれば、 車両からGMBDに異常行動を報告する際の悪質な行為も異常行動として判断する方法もあります。 例えば、正常なV2Xメッセージを受信したにもかかわらず、これをMAに報告する際、メッセージの情報値を改ざんして報告する場合がこれに該当します。

参考情報:異常行動の種類

故障安全における異常行動項目

| 区分 | 異常行動 | 説明 |

| 位置 | 固定位置 | 速度が0ではなく車両エラー警告がないのに、連続したBSMの位置情報が同一の場合 |

| 位置 | 位置情報不一致 | 速度、加速度などの情報が有効であるのに、BSMの位置情報がGPSの誤差範囲を超えて不正確な場合 |

| 位置 | 任意の位置 | 同じ車両が連続して送信するBSM間の位置情報に規則性がない場合 |

| 位置 | 加速:位置情報不一致 | 2つの連続したBSM間の距離が車両加速度情報と一致していない場合 |

| 動作 | 非有効最高速度 | 現存する車両の最高速度を超える速度値である場合 |

| 動作 | 非有効最高加速 | 最大加速可能情報が現存車両最高記録を超える場合 |

サイバ攻撃における異常行動項目

| 区分 | 異常行動 | 説明 |

| 周期 | サービス拒否DoS | 通常よりBSMの送信周期を短くすることで、周辺車両のOBUに正常なBSMが受信及び処理されることを妨害する場合 |

| 周期 | メッセージ送信率未達成 | BSMの送信周期が通常より遅い場合、つまり正常なメッセージ送信率に満たない場合 |

| 周期 | メッセージカウントの不一致 | BSMのメッセージカウント(MsgCount)が、メッセージ生成時間に比例して増加しない場合 |

| 攻撃 | データ再送信攻撃 | BSMデータが以前受信したデータと同様なのに、署名や証明書が異なる場合 |

| 攻撃 | シビル攻撃 | BSMごとに異なる証明書で署名した場合 |

| 攻撃 | 虚偽の異常行動報告 | 正常なBSM 受信後、 虚偽のMBRを生成する場合(報告者が攻撃者である場合) |

| 攻撃 | 証拠操作・虚偽報告 | 正常なBSM受信後、一部のフィールド値を改ざんし、虚偽のMBRを生成して報告する場合 |

| 攻撃 | 証拠操作署名報告 | 正常なBSM受信後、一部のフィールド値を改ざんし、自分の証明書で再署名をおこない、 虚偽のMBRを生成して報告する場合 |

| 攻撃 | 重複報告シビル攻撃 | 異常のあるBSMを受信した後、複数のMBR生成及び複数の匿名証明書で署名することによって、複数の車両によって発行された証明書に偽装する場合 |

簡単に言えば、V2Xメッセージに含まれている情報が本当に妥当であるかどうかを判断するのがMBDの役割です。

例えば、車両が海の真ん中に位置していたり、2台の車両が物理的に重なっているように表示される場合、これは間違いなく誰かが間違った情報を共有しているからでしょう。その場合、どの車両が間違った情報を共有しているかを識別した後MAに報告すると、MAによって間違った情報を共有しようとする車両に対し、直ちに証明書を破棄し、信頼性の高いV2X環境を実現することが可能になるはずです。

V2X通信を通じて、センサーで検知した情報とV2X情報が一致するかどうかを比較することで、より安全な自動運転環境を実現できます。しかし、信頼性の高いMBDシステムが実装できていなければ、従来のセンサーのみに頼る自動運転よりも大きな混乱を引き起こす可能性があります。

アウトクリプトは、2021年からMBDにおける標準化作業に参加しており、異常行動の報告機能のOBU及びRSU適用の適用実証段階に取り組んでいます。より詳しい情報や異常行動検知に対して知りたい方は以下のリンクをご覧ください。

AUTOCRYPT MBDの詳細はこちら